Простая и ужасающая история про шифрование — об Open Source, доверии и ответственности

Содержание

- 1 Простая и ужасающая история про шифрование — об Open Source, доверии и ответственности

Простая и ужасающая история про шифрование — об Open Source, доверии и ответственности

Рассказывает Kacper Walanus,

Senior-разработчик Ruby on Rails и тимлид в EL Passion

Задача

Я хотел написать простое приложение для шифрования и дешифрования сообщений. Алгоритм AES показался хорошим выбором, так что я начал с поиска подходящей библиотеки.

Решение

Я пишу на Ruby, так что сделал то, что сделал бы любой на моём месте — загуглил «ruby gem aes». И сразу же нашёл библиотеку под названием (сюрприз!) «aes», простейший пример использования которой выглядел вполне понятно:

Если передать неверный ключ, то библиотека выдаст ошибку:

Во время разработки я заметил одну интересную особенность. Я написал тест для проверки расшифровки сообщений с неправильным ключом. Если говорить конкретнее, я заменил один символ в ключе, с которым сообщение было зашифровано и попытался получить обратный результат, ожидая ошибку. И… мой тест провалился! Ошибка не просто не была сгенерирована, ещё и само сообщение было корректно расшифровано:

Хорошо, допустим я нашёл один крайне особенный случай, один на миллион. Попробуем поменять два символа в ключе:

… и опять тот же результат!

Что же, осталась только одна вещь, которую стоило проверить — использовать совершенно другой ключ:

Это выглядело как серьёзная проблема безопасности, так что я решил разобраться, в чём дело.

Отладка

Проблема была вот в этой строчке библиотеки «aes»:

Для начала объясню часть про unpack . В данном случае эта функция разделяет строку на массив из 32 строк (смотрите документацию, если нужны подробности):

Затем для каждой из этих 32 коротких строк вызывается метод #hex . А String#hex в Ruby, как известно, преобразует шестнадцатеричные строки в их десятеричное числовое представление, а в случае неудачи возвращает 0:

Таким образом, любая строка не содержащая корректной шестнадцатеричной последовательности (как «ff» или «13») превратится просто в 32 нуля:

И в результате расшифровать сообщение можно практически с любым ключом. Скорее всего, автор ожидал, что в качестве ключей будут использоваться корректные числовые последовательности. Описанный баг, вероятно, следствие данного наивного предположения.

Итого

Библиотека «aes» не самая большая среди прочих в Ruby, всего 45 звёзд и 13 форков. Но проблема в том, что она выдаётся на первом месте в Google при поиске «aes gem» или «ruby aes gem», а мы обычно не задаём вопросов к тому, что Google выдаёт в топе. Мы вообще очень редко проверяем внешние библиотеки, хотя, судя по всему, должны бы. Особенно, когда дело касается безопасности.

Дополнение

Хочу пояснить, что у меня не было цели обвинить в чём-либо автора библиотеки. Он написал её несколько лет назад и не мог предвидеть, что она станет выдаваться поисковиками на первых строчках в 2017 году. Я просто нашёл серьёзный баг и хочу поделиться им с другими. Это то, как я представляю общественную ответственность в движении Open Source.

Цифровое шифрование и квантовые вычисления

Чтобы понять, почему квантовые компьютеры представляют собой такую угрозу, полезно сначала вспомнить, как работает цифровое шифрование. Сегодня в сети используются два основных типа шифрования: симметричное и асимметричное.

Первое предполагает, что каждая из двух сторон транзакции имеет общий ключ шифрования. Последнее, с другой стороны, относится к транзакциям, в которых общедоступный ключ используется отправителем для шифрования сообщений, а получатель использует соответствующий закрытый ключ, необходимый для их расшифровки. Иногда эти два метода используются в сочетании друг с другом, как в случае с защищенным протоколом HTTPS или с тем, что часто называют шифрованием SSL / TLS.

Технически любой тип шифрования может быть взломан при наличии достаточного времени и вычислительной мощности. Однако по замыслу ключи шифрования, используемые в наиболее распространенных алгоритмах шифрования, RSA и криптографии с эллиптической кривой, очень длинные, порядка 617 десятичных цифр для RSA. Обычным компьютерам потребовались бы тысячи, если не миллионы, лет, чтобы выполнить возможные перестановки такого ключа.

Вот почему на данный момент взлом протоколов асимметричного шифрования не осуществляется с помощью так называемых атак «грубой силы». Вместо этого хакеры полагаются на тот факт, что многие компании не инвестировали в обучение своих сотрудников основам кибербезопасности, и будут рассылать фишинговые электронные письма, чтобы попытаться получить доступ. Однако, когда квантовые компьютеры станут мейнстримом, этот подход может резко измениться.

Симметричное и асимметричное шифрование

Однако не каждый тип шифрования полагается на открытый обмен ключами. Криптография с открытым ключом частично опирается на асимметричное шифрование, при котором одни ключи являются общедоступными, а другие остаются закрытыми. Это необходимо, потому что невозможно безопасно обменяться ключом шифрования между двумя пользователями, которые находятся далеко друг от друга.

Симметричное шифрование, напротив, не требует открытой отправки ключей, где они потенциально могут быть взломаны алгоритмами квантовых вычислений. Вместо этого они требуют, чтобы отправитель и получатель сообщения лично обменивались ключом шифрования. В качестве альтернативы они используются в случаях, когда данные вообще не отправляются, например, для данных, хранящихся в базе данных.

Этот ключ по своей сути является секретным, поэтому данные пользователя хранятся в безопасности. Фактически, пока этот ключ достаточно длинный по отношению к сообщению и используется только один раз, его нельзя взломать ни классическими, ни квантовыми компьютерами.

В результате, как указал Массачусетский технологический институт, квантовые компьютеры в основном представляют угрозу для протоколов асимметричного шифрования, а не для симметричных систем. Поиск частного, безопасного канала с квантово-устойчивыми алгоритмами для обмена ключами шифрования может быть проблемой, но может стать необходимым.

Нарушая код: квантовые компьютеры против обычных компьютеров

Квантовые компьютеры работают принципиально иначе, чем стандартные компьютеры.

Обычные компьютеры хранят данные в виде единиц и нулей. Квантовые машины используют кубиты, которые могут одновременно представлять множество возможных состояний 1 и 0 — явление, известное как суперпозиция. Они также могут влиять друг на друга на расстоянии благодаря явлению, известному, как квантовая запутанность.

На практике это означает, что квантовые компьютеры будут иметь гораздо большую вычислительную мощность, чем стандартные компьютеры. Как выразился Массачусетский технологический институт, «квантовая машина с 300 кубитами могла бы представлять больше значений, чем атомов в наблюдаемой Вселенной». Это означает, что квантовые компьютеры могут угадывать ключ шифрования намного быстрее, чем обычный компьютер.

В прошлом году Национальные академии наук, инженерии и медицины США предсказали, что мощный квантовый компьютер сможет взломать 1024-битную реализацию RSA менее чем за день. Конечно, на данный момент такого компьютера не существует, но большинство экспертов сходятся во мнении, что он станет частью нашей повседневной жизни в самом ближайшем будущем.

Это может стать огромной проблемой для сектора кибербезопасности, который уже изо всех сил пытается справиться с проблемами безопасности Интернета вещей (IoT) и ростом числа зашифрованных вредоносных программ. В самом широком смысле такие опасения могут полностью подорвать доверие потребителей к онлайн-шифрованию.

Опросы конфиденциальности в Интернете уже показывают, что многие потребители обеспокоены тем, что их личные данные небезопасны, при этом более 52% респондентов указали, что они больше обеспокоены тем, как обрабатывается их конфиденциальность. Заголовки о неизбежном росте квантовых компьютеров мало их успокаивают.

SSL, TLS и квантовые вычисления

На данный момент вы, вероятно, задаетесь вопросом, какое реальное влияние окажут эти достижения, поэтому давайте рассмотрим пример. Сертификаты SSL и TLS представляют собой наиболее распространенное использование шифрования в Интернете. Эти сертификаты требуются веб-браузерам для безопасного подключения к веб-сайтам: если вы даже видели предупреждение в Chrome или Firefox о веб-сайте с устаревшими сертификатами, значит, это система SSL / TLS в действии.

На данный момент сертификаты SSL и TLS действительны только в течение двух лет с момента их выдачи. Это связано с тем, что два года — слишком мало для взлома шифрования хакером, которое они используют с современными технологиями. Если и когда квантовые компьютеры смогут резко сократить это время, появится относительно простой способ сохранить безопасность системы: сократить срок действия сертификатов. Фактически, это уже было сделано Apple, которая сократила срок действия сертификата SSL в Safari до одного года, чтобы повысить безопасность системы.

Если квантовые компьютеры станут доступными для среднего хакера, вполне вероятно, что даже с максимальным сроком действия в один год текущее шифрование не сможет поддерживать его. Хакеры смогут сохранять перехваченные данные до тех пор, пока они не сломают шифрование, а затем расшифровать их, даже если срок действия SSL-сертификата истек и он больше не используется.

Прогноз квантово-устойчивых алгоритмов и шифрования в постквантовом мире

На самом деле маловероятно, что квантовые компьютеры смогут взломать RSA (или любой другой в настоящее время безопасный алгоритм) в ближайшее время. В 2015 году исследователи предсказали, что квантовому компьютеру потребуется миллиард кубитов, чтобы с легкостью взломать 2048-битную систему RSA. Более поздние исследования показывают, что компьютер с 20 миллионами кубитов может сделать эту работу всего за восемь часов. Однако это далеко позади нынешних возможностей квантовых машин, самые продвинутые из которых имеют 128 кубитов, согласно MIT Technology Review.

Тем не менее, правительствам и предприятиям необходимо сейчас начать думать о том, как они будут обеспечивать безопасность своих данных, когда квантовые вычисления станут настолько мощными.

Государственные и военные системы, как правило, строятся с расчетом на десятилетия жизни, как и многие коммерчески доступные программные продукты как услуги (пакеты SaaS). Учитывая, что к 2022 году ожидается, что 86% организаций будут использовать SaaS для большинства своих нужд, любая организация, планирующая хранить данные в течение такого периода времени, должна начать думать о том, как защитить свои данные от киберпреступников, которые будет использовать квантовые компьютеры.

Взгляд на то, как могут работать постквантовые алгоритмы

Для этого потребуется комплексный подход. С одной стороны, исследователи заняты созданием более безопасных криптографических протоколов — квантово-устойчивых алгоритмов или алгоритмов постквантовой криптографии, если хотите. Даже простой способ удвоения размера ключа шифрования, например, со 128 бит до 256 бит, сводит в квадрат возможные перестановки в шифровании AES.

Затем есть более продвинутые функции, в том числе экзотически звучащие, такие как криптография на основе решеток и суперсингулярный обмен ключами изогении (тип протокола Диффи-Хеллмана).

Криптография на основе решеток получила свое название от того, как криптографические схемы часто сопровождаются доказательствами безопасности, в которых используются сложные математические уравнения с использованием решеток. Математические задачи с использованием решеток зарекомендовали себя как очень эффективные из-за очень широкого набора криптографических схем и новых криптографических инструментов, которые они могут создавать, включая те, для которых у нас нет аналогов. Это также включает в себя трудные для решения проблемы, которые, насколько нам известно, не могут быть решены с помощью квантового компьютера.

Между тем обмен суперсингулярной изогенией (также известный, как суперсингулярная изогения обмена ключами Диффи-Хеллмана или SIDH) — это криптографический алгоритм, который позволяет двум сторонам — без какого-либо предварительного знания друг друга — установить секретный ключ между ними по небезопасному канал связи. При сжатии SIDH использует 2688-битные открытые ключи на 128-битном квантовом уровне, что также является одним из наименьших возможных размеров ключей среди всех постквантовых криптосистем.

Однако новые алгоритмы постквантовой криптографии, такие как криптография на основе решеток и SIDH, по-прежнему необходимо будет протестировать на квантовых машинах. Это потребует координации между бизнесом и государственными органами. В настоящее время Национальный институт стандартов и технологий США (NIST) играет ведущую роль в этом процессе. В 2016 году он запустил процесс разработки стандартов постквантового шифрования для государственного использования. Он уже сузил первоначальный набор из 69 предложений до 26, но говорит, что, скорее всего, примерно в 2022 году начнут появляться проекты стандартов.

Будущее — сегодня

Несмотря на то, что квантовым вычислениям еще предстоит стать практическим инструментом через несколько лет (или десятилетий), правительствам и предприятиям необходимо уже сейчас задуматься о том, как бороться с квантовыми вычислениями как с возникающей угрозой, используя соответствующие алгоритмы постквантовой криптографии.

В этом контексте у нас может быть не так много времени, как мы думаем. Короче говоря, пора взглянуть на нашу подборку лучших книг по кибербезопасности и подготовиться к будущему, потому что оно уже здесь. Примеры того, что вы можете сделать, включают в себя начало проверочного тестирования концепции для определения областей, в которых вы, скорее всего, столкнетесь со значительными проблемами, составление инвентарного списка того, где криптография используется в вашей организации, и обеспечение того, чтобы у ваших поставщиков был план действий. быть впереди всех, когда речь идет об угрозах квантовых вычислений.

Имея это в виду, DigiCert теперь предлагает цифровые сертификаты PQC, которые поддерживают варианты гибридного постквантового шифрования. Это позволит вам начать тестирование PQC, оставаясь при этом полностью совместимым с существующими в отрасли алгоритмами.

Для разработки, стандартизации и развертывания криптографических протоколов по всему миру требуется много времени, и столько же времени может потребоваться для их вывода из эксплуатации. Прошлогоднее исследование национальных академий выявило тот факт, что потребовалось более десяти лет, чтобы полностью отказаться от одного широко распространенного криптографического подхода, который оказался несовершенным.

Это всего лишь еще один пример того, что мы не настолько готовы к квантовым вычислениям и угрозам, которые они представляют, как нам кажется.

Какой менеджер паролей выбрать

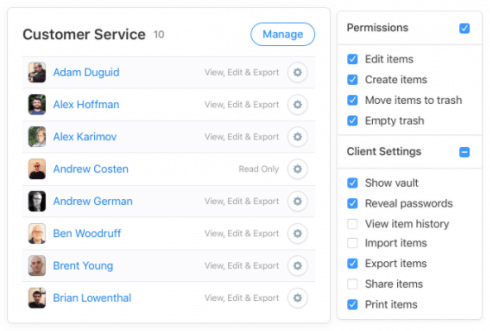

1Password

1Password позволяет создать учетную запись и хранить данные на серверах, расположенных в Канаде или на территории Европейского Союза. Программа хранит данные для входа в систему, номера кредитных карт и данные банковского счета. Также интегрируется с популярными приложениями для iOS, что позволяет получить удобный доступ к программам и веб-сайтам.

Приложение не поддерживает механизма двухфакторной аутентификации в его классическом понимании, но реализует эту идею немного другим способом. Программа создает безопасный ключ (Secret Key) , который играет важную роль в шифровании данных на устройстве. Этот ключ используется в сочетании с основным паролем для защиты базы данных пользователя. С технической стороны это уникальный 128-битный идентификатор, генерируемый локально, который никогда не покидает устройства пользователя.

1Password оснащен ещё одной интересной функцией – Travel Mode. Каждый раз, когда Вы пересекаете границы государств, все важные данные из хранилища будут удалены, кроме тех, что явно обозначены как safe for travel .

1Password является первым менеджером, который использует новый стандарт, обеспечивающий прямой доступ к системному генератору случайных чисел. Этот генератор используется в операциях шифрования. Кроме повышенной безопасности, в 10 раз ускоряется процесс шифрования.

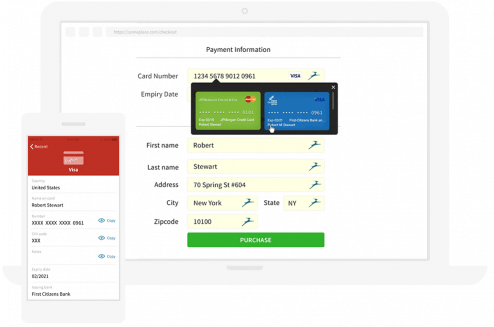

Dashlane

Dashlane систематизирует пароли для веб-сайтов, заметки и данные на отдельных вкладках. Сохраненные объекты могут быть отнесены к категории, а встроенная поисковая система позволяет легко их находить.

Встроенный в программу модуль Secure Digital Wallet собирает информацию о дебетовых и кредитных картах, учетные данные для входа в систему банков, пароль к PayPal и другим финансовым сервисам. В процессе оплаты покупки Dashlane автоматически заполняет поля, необходимые для завершения сделки.

Dashlane позволяет выбрать один из двух уровней безопасности. Дополнительное подтверждение личности может потребоваться каждый раз, когда вы входите в сервис. Более ленивые выберут второй вариант, то есть двухфакторную аутентификацию только в момент добавления учетной записи на новом устройстве.

Dashlane поддерживает FIDO U2F YubiKey – аппаратный ключ в виде USB-ключа, который в момент подтверждения личности просто достаточно вставить в соответствующий порт компьютера. К сожалению, эта поддержка доступна только в платной версии приложения.

Уникальной функцией программы является Password Changer, которая одним нажатием кнопки позволяет изменить от одного до тысячи паролей к популярным приложениям и веб-страниц. Password Changer автоматически заменяет старые пароли новыми, гораздо более сильными, и запоминает их в базе данных. Функция работает с тысячами страниц, хотя в списке поддерживаемых сервисов преобладают представители из Соединенных Штатов. Среди популярных также в Беларуси мы нашли Netfliks, Spotify, Evernote, Vimeo, Runkeeper, а также сервис по планированию путешествий Kayak.com.

Дополнительная функция Instant Security Alerts автоматически уведомит вас о необходимости смены пароля на указанном сервисе. Так как мы постоянно слышим о взломах популярных веб-сайтов и краже миллионов паролей к аккаунтам пользователей, функция Instant Security Alerts поможет вам поддерживать высокий уровень защиты.

Dashlane имеет встроенный тест безопасности, который шаг за шагом анализирует ваши пароли и подскажет, что следует изменить, чтобы иметь возможность чувствовать себя безопасно.

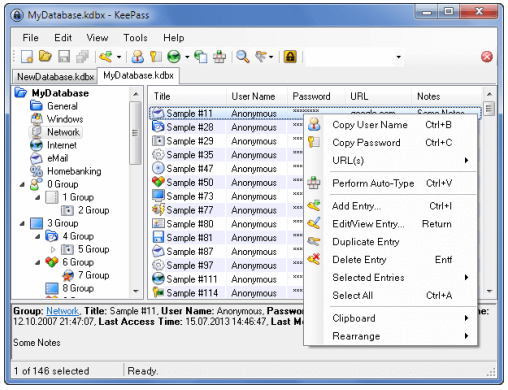

KeePass

KeePass Password Safe для Windows – это один из последних менеджеров «старой школы», записи паролей хранятся в локальной базе данных. Этот тезис подтверждает аскетичный интерфейс. В KeePass пользователь просто создает базу данных со своей структурой и заполняет её данными для входа.

Благодаря этому, программа отлично подходит для хранения паролей от компьютеров, сетевых служб, учетных записей электронной почты и FTP-серверов. В базе будут сохранены также номера кредитных карт, PIN-код к входной двери или короткие заметки, которые должны оставаться конфиденциальными. KeePass по-разному справляется с запоминанием учетных данных веб-сайтов и веб-приложений. Эти функции реализуются в виде плагинов для популярных браузеров. Родная интеграция не всегда работает, как должно.

В одном KeePass имеет огромное преимущество над конкурентами. Программа разработана на основе лицензии с открытым исходным кодом, имеет большой круг преданных пользователей, и каждый может проверить, что используемый алгоритм шифрования был написан правильно и не содержит уязвимостей безопасности.

В KeePass авторы реализовали два алгоритма шифрования для базы данных: AES/Rijndalel и ChaCha20, оба с 256-битной длиной ключа, а также функцию преобразования ключа AES-KDF и Argon2. Доступ к базе данных может быть защищен паролем, ключом шифрования, учетной записью Windows или каждым из этих методов, одновременно.

Самый важный конкурент – Password Safe – кажется бедным родственником на фоне KeePass, но имеет одну важную функцию. Программа изначально поддерживает аппаратные токены YubiKey, хотя упомянутый в статье FIDO U2F не поддерживается.

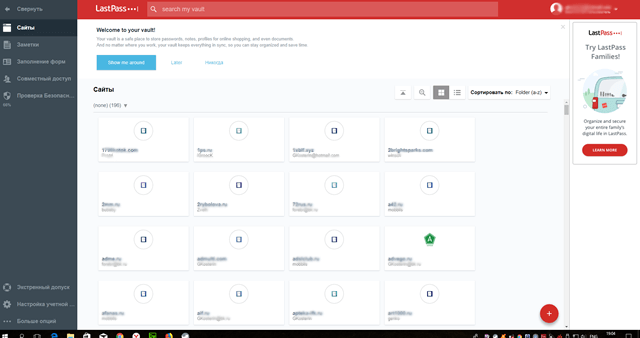

LastPass

LastPass работает со всеми основными браузерами: Chrome, Firefox, Opera, Internet Explorer, Edge и Maxthon. Программа устанавливается как плагин и отображается в браузере в виде иконки на панели инструментов. Управление учетными данными происходит в облаке через специальную веб-страницу. Доступно также приложение для мобильных устройств Android, Apple и Windows Phone.

LastPass серьезно подходит к вопросу входа в систему с помощью двухфакторной аутентификации. Вторым компонентом авторизации здесь может быть код из приложения на мобильном устройстве, код программы LastPass Grid и LastPass Sesame, а также отпечаток пальца пользователя, сертификат на криптографическом устройстве или одноразовый пароль, сгенерированный на аппаратных токенах YubiKey или RSA SecureID. В числе поддерживаемых приложений для 2FA вошли Google Authenticator, Duo Security и Authy.

Программа сохраняет учетные данные, вводимые на веб-страницах, может перехватывать учетные данные, сообщения электронной почты, а также импортировать данные из других менеджеров паролей.

LastPass хорошо подходит для семейного использования. План на шесть человек стоит 4 доллара в месяц, и при этом позволяет в полной мере использовать функцию совместного доступа к паролям и аварийного восстановления.

В LastPass вы можете дать надежному другу или члену своей семьи доступ в хранилище. Вы сами решаете, кто может иметь доступ к сохраненным паролей и как долго. Аналогичные возможности предлагают все конкуренты программы.

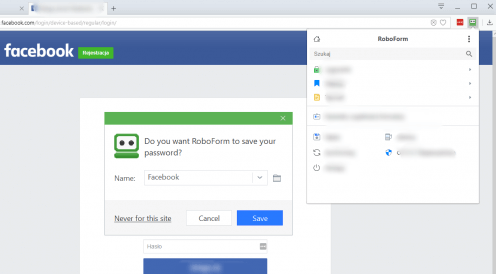

RoboForm

RoboForm предоставляет свое программное обеспечение в версии Free (бесплатная) и Everywhere (от 19,95 долларов в год). Между бесплатной и платной версией очень много различий.

Первая предлагает основные возможности программы для одного устройства: зашифрованную базу данных, механизм запоминания учетных данных для приложений и веб-сайтов, а также модуль автоматического заполнения веб-форм.

Средства синхронизации данных между устройствами, совместное использование паролей между членами семьи и друзьями или резервное копирование в облако с доступом к паролям в браузере доступны только в платной версии Everywhere .

RoboForm имеет удобную систему организации сохраненных учетных данных вместе с функциональной поисковой системой, которая помогает находить их, когда они необходимы. Поддержка программы осуществляется с помощью браузера, но при запуске модуля Центр защитывы получите доступ к классическому окну Windows, с уровня которого можно управлять своими логинами, закладками, учетными данными в приложение, удостоверениями, а также секретными заметками.

По сравнению с конкурентами, RoboForm предлагает десятки вариантов меню и настроек. Правда, они «хорошо спрятаны», так что не нужно их использовать, однако, если вы хотите настроить программу для удовлетворения ваших потребностей, здесь есть такая возможность. RoboForm также доступен для пользователей Linux и устройств с Chrome OS.

Защищенные сообщения

Для пересылки защищенных сообщений разработан криптографический протокол OTR (Off-the-Record). Для создания сильного шифрования протокол использует комбинацию алгоритмов AES, симметричного ключа, алгоритма Диффи — Хеллмана и хеш-функции SHA-1.

Основное преимущество OTR перед другими средствами шифрования — это его применение на лету, а не после подготовки и оправления сообщения. Он был разработан Никитой Борисовым и Яном Голдбергом. Для использования в сторонних приложениях разработчики протокола создали клиентскую либу. Поэтому, чтобы защитить передачу данных по IM-каналам, можно воспользоваться специально предназначенными для защиты приложениями.

Один из подобных проектов — Cryptocat; это веб-аппликация с открытым исходным кодом, написанная на JS. Имеются расширения для Chrome, Firefox и Safari. Кроме того, есть клиентское приложение, но только для OS X. Криптокат шифрует сообщения на клиенте и передает их доверенному серверу. Для этого на стороне клиента используется симметричное шифрование сообщений и файлов с использованием AES-256 и выбранного ключа. Для каждого чата генерируется новый ключ.

Другие участники разговора — до десяти человек в комнате — смогут прочитать их, только если сами правильно введут тот же самый ключ. Для надежной передачи ключей используется алгоритм Диффи — Хеллмана, для генерации уникальных отпечатков при аутентификации — хеш-функция Whirlpool, а для проверки целостности сообщений — HMAC-WHIRLPOOL. Метод работы с ключами превращает Cryptocat в систему совершенной прямой секретности, в которой даже потеря закрытого ключа не может скомпрометировать ключ сессии. Лог переписки удаляется через 30 минут отсутствия активности, а сам сервис работает с постоянным SSL-шифрованием.

Приватная почта

Широкую известность получило самозакрытие почтового сервиса lavabit.com, которым воспользовался Сноуден. Сервис был закрыт после того, как спецслужбы предъявили требования предоставить доступ к хранимым данным.

Полную альтернативу Lavabit найти сложно (кроме self-hosted решений), но в качестве более-менее защищенного сервиса можно предложить VFEmail. Он сканирует каждое пришедшее письмо и его вложения в поисках вирусов и спама. Если была обнаружена малварь, письмо блокируется на шлюзе и не попадает на сервер. Почтовый сервер поддерживает серые и черные списки, а для определения спама используется заслужившая признание система SpamAssassin. Работа с VFEmail идет посредством стандартных протоколов POP, IMAP, SMTP, а веб-интерфейс реализован по защищенному SSL-каналу. Как и большинство современных почтовых служб, VFEmail поддерживает открытие в браузере Microsoft Office документов. Однако за полученную секретность переписки приходится платить. Правда, есть бесплатный, так называемый «медный аккаунт», предоставляющий пользователю 50 Мб серверного пространства для писем. Для увеличения места надо купить другой, более совершенный аккаунт.

Еще один проект подобного рода — Bitmessage, написанный Джонатаном Уорреном на питоне. Bitmessage — это децентрализованная P2P-программа для обмена зашифрованными сообщениями между двумя и/или несколькими юзерами. Она использует сильную криптографию, которая надежно защищает абонентов от прослушивания на уровне интернет-провайдера или на сервере. Стоит заметить, что криптографическая система практически в точности копирует схему, которая используется в P2P-системе Bitcoin, однако направлена на обмен сообщениями. Особенность Bitmessage состоит в том, что факт общения двух пользователей практически невозможно доказать: сообщение передается не напрямую от пользователя А к Б, а рассылкой всем участникам сети (подобный подход реализован в Tor). При этом прочитать его может только тот пользователь, с которым установлено соединение и который обладает корректным ключом для расшифровки.

Последним проектом этого ряда, который мы рассмотрим, будет TorChat. Сеть TorChat представляет собой свободную децентрализованную высокоанонимную криптозащищенную систему обмена мгновенными сообщениями и файлами. Весь код открыт, а следовательно, проверяем. TorChat в основе своей использует анонимную сеть Tor, но это полностью обособленный проект. Анонимность передачи данных целиком возлагается на скрытые сервисы Tor, TorChat, по сути, лишь надстройка к ним, занимающаяся обработкой сообщений. Криптозащита соединения двух пользователей также обеспечивается скрытыми сервисами Tor посредством асимметричного шифрования по стандарту RSA. Изначально TorChat был написан на питоне, клиент для OS X, соответственно, на Objective C. В начале 2012 года был запущен проект jTorChat, разрабатываемый на Java. Пока в нем не реализована вся функциональность оригинального TorChar, к примеру, отсутствует передача файлов.

Хакер #176. Анонимность в интернете

- Содержание выпуска

- Подписка на «Хакер»

Как мы строили свою WiFi-сеть

- Блог компании JetBrains

Я хочу рассказать о том, как мы строили свой собственный, хороший WLAN — Wireless LAN.

Эта статья будет полезна тем, кто собирается построить в своей компании WLAN, причем не простой, а хорошо управляемый и такой, чтобы пользователи этого WLAN были довольны, т. е. не замечали бы его после начального подключения.

JuiQbmn 14 сентября 2013 в 04:14

Менеджеры паролей для Windows – частые вопросы

Почему нельзя использовать менеджер паролей браузера?

Встроенные в браузеры менеджеры паролей могут быть удобными, однако они крайне уязвимы для хакеров. В них нет двухфакторной аутентификации, они не зашифрованы, генерируют слабые пароли, работают не на всех сайтах, не работают в других браузерах и могут не работать на других устройствах. При этом, помимо автоматического заполнения паролей, менеджеры паролей имеют много других полезных функций.

Менеджеры паролей из моего списка умеют:

- Выполнять вход в приложения.

- Передавать данные для входа в другие браузеры и устройства.

- Находить и заменять слабые/старые пароли.

- Генерировать очень надежные пароли.

- В экстренных ситуациях предоставлять доступ доверенным контактам.

- Гарантируют шифрование на уровне военных стандартов.

В менеджерах паролей также есть другие полезные инструменты, такие как зашифрованный чат, безопасное хранилище, аутентификация при помощи биометрии, мониторинг даркнета и заполнение форм с разными данными. А в некоторых менеджерах, таких как Dashlane, есть VPN.

Можно ли синхронизировать пароли Windows с мобильными устройствами

Конечно! Одним из преимуществ сторонних менеджеров паролей является возможность их полноценного использования практически на всех устройствах, браузерах и операционных системах.

Менеджеры паролей безопасны?

Я рекомендую только менеджеры паролей с протоколом нулевого разглашения – это обеспечивает шифрование всех данных до передачи на сервера менеджера паролей. Подобное одностороннее шифрование исключает возможность доступа компании к данным пользователя.

При этом методы шифрования, используемые в данных менеджерах паролей, фактически невозможно взломать. Данные методы шифрования используются банками, крупными технологическими корпорациями и военными.

Даже если кто-либо взломает ваш компьютер и найдет мастер-пароль, он не сможет получить доступ к паролям из-за невозможности пройти двухфакторную аутентификацию, которая присутствует во всех менеджерах паролей.